En un mundo digital cada vez más interconectado‚ la seguridad de las cuentas se ha convertido en un tema de vital importancia. La protección de nuestras cuentas‚ ya sean personales o profesionales‚ es esencial para salvaguardar nuestra información confidencial‚ nuestra identidad y nuestra privacidad. Sin embargo‚ la realidad es que las contraseñas‚ aunque son una de las principales líneas de defensa‚ no son infranqueables. Los ciberdelincuentes emplean una variedad de técnicas para intentar acceder a cuentas protegidas con contraseña‚ y es crucial comprender estas técnicas para poder protegernos mejor.

Este artículo‚ dirigido a profesionales de la seguridad‚ explorará las diversas formas en que se pueden hackear las cuentas protegidas con contraseña. Analizaremos las técnicas más comunes‚ las herramientas que utilizan los atacantes y las mejores prácticas para mitigar los riesgos.

Técnicas comunes de hacking de cuentas

Los atacantes emplean una variedad de métodos para intentar acceder a cuentas protegidas con contraseña. Estas técnicas se pueden clasificar en tres categorías principales⁚

1. Ataques de fuerza bruta

Los ataques de fuerza bruta son la técnica más básica y‚ a menudo‚ la más laboriosa. Consiste en probar sistemáticamente todas las posibles combinaciones de caracteres hasta encontrar la contraseña correcta. Estos ataques pueden automatizarse utilizando software especializado y pueden ser muy efectivos si la contraseña es débil o se utiliza un diccionario de palabras comunes.

Para mitigar los ataques de fuerza bruta‚ es crucial utilizar contraseñas fuertes que incluyan una combinación de letras mayúsculas y minúsculas‚ números y símbolos. Además‚ se recomienda habilitar la autenticación de dos factores (2FA)‚ que añade una capa adicional de seguridad al exigir un código de verificación adicional además de la contraseña.

2. Ataques de diccionario

Los ataques de diccionario son similares a los ataques de fuerza bruta‚ pero en lugar de probar todas las posibles combinaciones‚ utilizan una lista predefinida de palabras comunes y frases que suelen utilizarse como contraseñas. Estos ataques son más rápidos y eficientes que los ataques de fuerza bruta‚ pero también son menos efectivos si la contraseña no está en la lista.

Para protegerse de los ataques de diccionario‚ es importante evitar utilizar palabras comunes o frases como contraseñas. Se recomienda crear contraseñas únicas y complejas que no se encuentren en ningún diccionario.

3. Ataques de phishing

El phishing es una técnica de ingeniería social que busca engañar a los usuarios para que revelen información confidencial‚ como sus contraseñas; Los atacantes envían correos electrónicos o mensajes de texto falsos que parecen provenir de fuentes legítimas‚ como bancos‚ empresas de comercio electrónico o plataformas de redes sociales. Estos mensajes suelen incluir enlaces a sitios web falsos que imitan el diseño y la funcionalidad de los sitios web reales.

Cuando los usuarios hacen clic en estos enlaces‚ se les pide que introduzcan sus credenciales de inicio de sesión‚ que los atacantes pueden robar y utilizar para acceder a sus cuentas.

Para evitar ser víctima del phishing‚ es importante ser cauteloso con los correos electrónicos y mensajes de texto sospechosos. Verifique siempre la dirección del remitente‚ los enlaces y el contenido del mensaje antes de hacer clic en cualquier enlace o introducir información confidencial.

4. Ataques de ingeniería social

La ingeniería social es una técnica que utiliza la manipulación psicológica para engañar a los usuarios y obtener acceso a sus cuentas. Los atacantes pueden utilizar una variedad de métodos‚ como la suplantación de identidad‚ la presión social o la manipulación emocional‚ para convencer a los usuarios de que revelen información confidencial.

Por ejemplo‚ un atacante puede llamar a un usuario haciéndose pasar por un empleado de soporte técnico y pedirle que le proporcione su contraseña para “solucionar un problema”. O puede enviar un correo electrónico falso con una solicitud urgente de información personal para “verificar su cuenta”.

Para protegerse de los ataques de ingeniería social‚ es importante ser consciente de las tácticas que utilizan los atacantes. Nunca proporcione información confidencial a personas que no conoce o en las que no confía; Si recibe una solicitud sospechosa‚ contacte con la empresa o institución en cuestión para verificar su autenticidad.

5. Ataques de malware

El malware es un tipo de software malicioso que puede instalarse en los dispositivos de los usuarios sin su conocimiento. El malware puede utilizarse para robar información confidencial‚ como contraseñas‚ datos de tarjetas de crédito y otros datos personales.

Los atacantes pueden distribuir malware a través de correos electrónicos‚ mensajes de texto‚ sitios web infectados o descargas de archivos. Una vez instalado‚ el malware puede registrar las pulsaciones de teclas‚ capturar capturas de pantalla‚ interceptar el tráfico de red o incluso controlar el dispositivo de forma remota.

Para protegerse del malware‚ es importante mantener el software actualizado‚ instalar un software antivirus y ser cauteloso con los archivos adjuntos y los enlaces sospechosos. Evite descargar archivos de fuentes desconocidas y mantenga su sistema operativo y el software actualizado con las últimas actualizaciones de seguridad.

6. Ataques de denegación de servicio (DoS)

Los ataques de denegación de servicio (DoS) tienen como objetivo inundar un servidor con solicitudes de conexión‚ lo que hace que el servidor se sobrecargue y se vuelva inaccesible para los usuarios legítimos. Aunque estos ataques no buscan robar contraseñas‚ pueden afectar la disponibilidad de las cuentas y los servicios en línea.

Para mitigar los ataques DoS‚ se pueden implementar medidas como la detección y bloqueo de tráfico sospechoso‚ el uso de servidores redundantes y la implementación de mecanismos de mitigación de DDoS.

Herramientas utilizadas por los atacantes

Los atacantes utilizan una variedad de herramientas para llevar a cabo sus ataques. Estas herramientas pueden ser gratuitas o comerciales‚ y algunas están incluso disponibles públicamente. Algunas de las herramientas más comunes incluyen⁚

- Herramientas de fuerza bruta⁚ Hydra‚ John the Ripper‚ Hashcat

- Herramientas de análisis de contraseñas⁚ Cain & Abel‚ Password Recovery Toolkit

- Herramientas de phishing⁚ Phishing Kit‚ Social Engineering Toolkit (SET)

- Herramientas de malware⁚ Metasploit‚ Kali Linux

- Herramientas de análisis de redes⁚ Wireshark‚ Nmap

Es importante tener en cuenta que las herramientas de hacking también se pueden utilizar para fines legítimos‚ como la investigación de seguridad y la prueba de penetración. Sin embargo‚ es crucial utilizar estas herramientas de forma responsable y ética.

Cómo protegerse de los ataques de hacking

Para protegerse de los ataques de hacking‚ es esencial implementar una estrategia integral de seguridad que incluya las siguientes medidas⁚

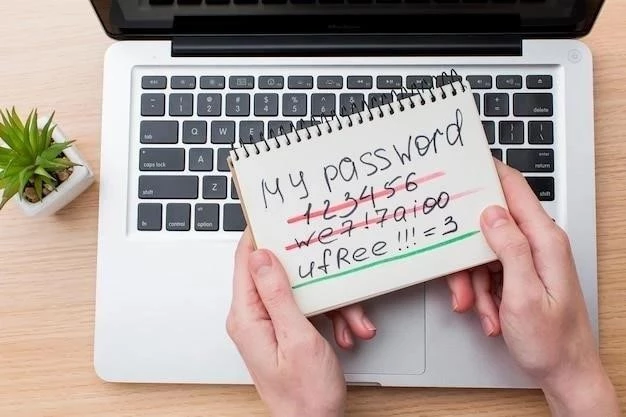

1. Utilizar contraseñas fuertes

Utilice contraseñas largas y complejas que incluyan una combinación de letras mayúsculas y minúsculas‚ números y símbolos. Evite utilizar palabras comunes o frases que se puedan encontrar en un diccionario.

Para facilitar la gestión de contraseñas‚ se recomienda utilizar un administrador de contraseñas. Un administrador de contraseñas almacena todas sus contraseñas en un lugar seguro y encriptado‚ lo que le permite acceder a ellas de forma segura sin tener que recordarlas todas.

2. Habilitar la autenticación de dos factores (2FA)

La autenticación de dos factores (2FA) añade una capa adicional de seguridad al exigir un código de verificación adicional además de la contraseña. Este código puede enviarse a su teléfono móvil‚ correo electrónico o dispositivo físico.

La 2FA dificulta que los atacantes accedan a sus cuentas incluso si obtienen su contraseña‚ ya que también necesitarían el código de verificación.

3. Ser cauteloso con los correos electrónicos y mensajes de texto sospechosos

Verifique siempre la dirección del remitente‚ los enlaces y el contenido del mensaje antes de hacer clic en cualquier enlace o introducir información confidencial. Si un correo electrónico o mensaje de texto parece sospechoso‚ no haga clic en ningún enlace ni abra ningún archivo adjunto.

4. Mantener el software actualizado

Las actualizaciones de software suelen incluir parches de seguridad que corrigen vulnerabilidades conocidas. Es importante mantener su sistema operativo‚ el software de su navegador y otros programas actualizados con las últimas actualizaciones de seguridad.

5. Instalar un software antivirus

Un software antivirus puede detectar y eliminar malware de su dispositivo. Asegúrese de instalar un software antivirus de confianza y mantenerlo actualizado.

6. Ser consciente de los riesgos de las redes públicas Wi-Fi

Las redes públicas Wi-Fi son más vulnerables a los ataques de hacking que las redes privadas. Evite acceder a información confidencial‚ como cuentas bancarias o sitios web de comercio electrónico‚ a través de redes públicas Wi-Fi. Si necesita utilizar una red pública Wi-Fi‚ utilice una VPN para encriptar su tráfico de red.

7. Implementar una política de seguridad

Una política de seguridad define las reglas y los procedimientos que deben seguirse para proteger la información confidencial. La política de seguridad debe cubrir temas como el uso de contraseñas‚ la seguridad de los dispositivos‚ el acceso a los datos y la respuesta a incidentes de seguridad.

8. Proporcionar formación a los usuarios

Los usuarios son la primera línea de defensa contra los ataques de hacking. Proporcionar formación a los usuarios sobre las mejores prácticas de seguridad‚ las amenazas comunes y cómo identificar los ataques de phishing puede ayudar a reducir el riesgo de ataques de hacking.

9. Implementar medidas de seguridad físicas

Las medidas de seguridad físicas‚ como las cámaras de seguridad‚ los controles de acceso y las cerraduras‚ pueden ayudar a proteger los dispositivos y la información confidencial.

10. Realizar auditorías de seguridad periódicas

Las auditorías de seguridad ayudan a identificar las vulnerabilidades y los riesgos de seguridad. Las auditorías de seguridad deben realizarse de forma regular para garantizar que las medidas de seguridad son efectivas.

Conclusión

Los ataques de hacking son una amenaza real para la seguridad de las cuentas y la información confidencial. Es crucial comprender las técnicas que utilizan los atacantes y implementar medidas de seguridad sólidas para protegerse de estos ataques.

Al seguir las mejores prácticas de seguridad‚ como utilizar contraseñas fuertes‚ habilitar la autenticación de dos factores‚ ser cauteloso con los correos electrónicos y mensajes de texto sospechosos‚ mantener el software actualizado y utilizar un software antivirus‚ puede reducir significativamente el riesgo de ataques de hacking.

Es importante recordar que la seguridad es un proceso continuo. Las amenazas cibernéticas evolucionan constantemente‚ por lo que es esencial mantenerse actualizado sobre las últimas amenazas y las mejores prácticas de seguridad.

El artículo es un recurso valioso para los profesionales de la seguridad que buscan comprender las amenazas cibernéticas y las mejores prácticas para proteger las cuentas. La información sobre las técnicas de hacking de cuentas protegidas con contraseña es precisa y actualizada. El artículo destaca la importancia de las contraseñas fuertes, la autenticación de dos factores y otras medidas de seguridad para mitigar los riesgos de hacking. Recomiendo este artículo a todos los profesionales de la seguridad que deseen mejorar sus conocimientos sobre las amenazas cibernéticas y las mejores prácticas para proteger las cuentas.

El artículo es una lectura obligada para cualquier profesional de la seguridad que se preocupe por la protección de las cuentas. La información sobre las técnicas de hacking de cuentas protegidas con contraseña es clara, concisa y fácil de entender. La descripción de los ataques de fuerza bruta, los ataques de diccionario y los ataques de phishing es precisa y completa. Además, el artículo ofrece consejos prácticos para mitigar los riesgos de hacking, como el uso de contraseñas fuertes, la autenticación de dos factores y la concienciación de los usuarios.

El artículo presenta una excelente descripción de las técnicas de hacking de cuentas protegidas con contraseña. La clasificación de las técnicas en tres categorías principales facilita la comprensión de los diferentes métodos utilizados por los atacantes. La información sobre los ataques de fuerza bruta, los ataques de diccionario y los ataques de phishing es clara y concisa, y se complementa con ejemplos prácticos que ilustran el funcionamiento de cada técnica. Además, el artículo destaca la importancia de la seguridad proactiva y la necesidad de adoptar medidas preventivas para proteger las cuentas de los ataques.

El artículo es un recurso valioso para los profesionales de la seguridad interesados en comprender las diversas formas en que se pueden hackear las cuentas protegidas con contraseña. La información proporcionada sobre las técnicas de ataque, las herramientas utilizadas por los atacantes y las mejores prácticas para mitigar los riesgos es de gran utilidad. La estructura del artículo es clara y lógica, lo que facilita la comprensión de los conceptos presentados. Asimismo, el artículo destaca la importancia de la seguridad proactiva y la necesidad de adoptar medidas preventivas para proteger las cuentas de los ataques.

El artículo aborda un tema crucial en el ámbito de la seguridad informática: el hacking de cuentas protegidas con contraseña. El análisis de las técnicas de ataque, desde los métodos más básicos hasta los más sofisticados, es exhaustivo y preciso. La descripción de los ataques de fuerza bruta, los ataques de diccionario y los ataques de phishing es clara y fácil de entender, incluso para aquellos que no son expertos en seguridad. Asimismo, el artículo destaca la importancia de la concienciación y la formación de los usuarios en materia de seguridad, así como la necesidad de implementar medidas de seguridad robustas para proteger las cuentas.

Este artículo ofrece una visión profunda y completa de las técnicas de hacking de cuentas protegidas con contraseña. La clasificación de las técnicas en tres categorías principales facilita la comprensión de los diferentes métodos utilizados por los atacantes. La información sobre los ataques de fuerza bruta, los ataques de diccionario y los ataques de phishing es clara y concisa, y se complementa con ejemplos prácticos que ilustran el funcionamiento de cada técnica. Además, el artículo destaca la importancia de las contraseñas fuertes, la autenticación de dos factores y otras medidas de seguridad para mitigar los riesgos de hacking. Recomiendo este artículo a todos los profesionales de la seguridad que deseen ampliar sus conocimientos sobre las amenazas cibernéticas y las mejores prácticas para proteger las cuentas.

El artículo es un análisis exhaustivo de las técnicas de hacking de cuentas protegidas con contraseña. La información sobre los ataques de fuerza bruta, los ataques de diccionario y los ataques de phishing es clara y concisa, y se complementa con ejemplos prácticos que ilustran el funcionamiento de cada técnica. Además, el artículo destaca la importancia de la seguridad proactiva y la necesidad de adoptar medidas preventivas para proteger las cuentas de los ataques. Recomiendo este artículo a todos los profesionales de la seguridad que deseen ampliar sus conocimientos sobre las amenazas cibernéticas y las mejores prácticas para proteger las cuentas.

Este artículo proporciona una visión general completa de las técnicas de hacking de cuentas protegidas con contraseña. La información sobre los ataques de fuerza bruta, los ataques de diccionario y los ataques de phishing es precisa y actualizada. El artículo también destaca la importancia de las contraseñas fuertes, la autenticación de dos factores y otras medidas de seguridad para proteger las cuentas. Recomiendo este artículo a todos los profesionales de la seguridad que deseen mejorar sus conocimientos sobre las amenazas cibernéticas y las mejores prácticas para mitigar los riesgos.

Este artículo ofrece una visión general completa de las técnicas de hacking de cuentas protegidas con contraseña. La información sobre los ataques de fuerza bruta, los ataques de diccionario y los ataques de phishing es precisa y actualizada. El artículo también destaca la importancia de las contraseñas fuertes, la autenticación de dos factores y otras medidas de seguridad para proteger las cuentas. Recomiendo este artículo a todos los profesionales de la seguridad que deseen mejorar sus conocimientos sobre las amenazas cibernéticas y las mejores prácticas para mitigar los riesgos.